Machine Learning, una herramienta eficaz para la ciberseguridad hardware

¿Qué cubre este artículo?

- Por qué la ciberseguridad Hardware es importante

- Qué tipo de ataques son aplicables a dispositivos de ciberseguridad hardware

- Una visión general de las capacidades del Machine Learning

- Como el Machine Learning puede mejorar los actuales ciberataques hardware

- Cómo los expertos en hacking de Applus+ Laboratories ayudan a identificar y prevenir las vulnerabilidades en ciberseguridad

Autor: Victor Micó, evaluador de seguridad y consultor en Machine Learning, de Applus+ Laboratories

¿Qué es la ciberseguridad hardware?

La mayoría de dispositivos dependen de la ciberseguridad hardware para protegernos. Estos dispositivos calculan algoritmos criptográficos complejos para encriptar la información que manejan. Por este motivo, hay diferentes tipos de metodologías de ataque frente a estos tipos de dispositivos.

Metodologías de ataque de ciberseguridad hardware

En el contexto de la ciberseguridad hardware, hay dos tipos de metodologías de ataque:

- Los ataques activos consisten en perturbar el dispositivo mientras realiza operaciones sensibles. Este tipo de ataques se conocen comúnmente como Fault Injection (Inyección de Faltas). Hay múltiples maneras de inyectar fallos: ópticos, de voltaje, electromagnéticos, etc. Modificar el flujo normal de las operaciones permite saltarse los controles de seguridad y obtener información sensible.

- Los ataques pasivos consisten en observar y medir el dispositivo sin interferir en sus operaciones normales. Hay múltiples maneras de medir un dispositivo mientras ejectua operaciones de seguridad: consumo de potencia, emanaciones electromagnéticas, tiempos de ejecución, e incluso calor o sonido. Cada uno de estos elementos constituye una fuente de Side Channel (Canal Lateral). Al analizar la información contenida en estas fuentes, es posible obtener información sensible que debería ser confidencial, como las claves de encriptación.

Los ataques de canal lateral tienen por objetivo conseguir las claves, atacando la implementación de los algoritmos criptográficos. De un lado, para poder proteger el dispositivo frente estos ataques, los desarrolladores deben aplicar contramedidas. Estas contramedidas permiten reducir las filtraciones ya sea añadiendo ruido a la señal, enmascarando las operaciones intermedias o añadiendo operaciones falsas.

Por otro lado, los atacantes necesitan recoger trazas, identificar puntos de ataque, efectuar análisis estadísticos para identificar filtraciones y Puntos de interés (PoI), y finalmente, generar los ataques. Con la ayuda de las técnicas de Machine Learning, es posible saltarse o reducir el efecto de estas contramedidas, por lo que los desarrolladores deberán reforzar la seguridad de los chips y otros productos IT.

El Machine Learning

En los últimos años, el Machine Learning se ha convertido en una herramienta útil para un gran número de tareas, desde la clasificación de imágenes o la traducción de textos hasta la conducción autónoma de vehículos, para citar algunas aplicaciones.

Se necesita una gran cantidad de datos relevantes para que los modelos de Machine Learning produzcan resultados de valor. Pero cuando estos están datos son accesibles, mediante técnicas estadísticas y algoritmos se puede tunear el modelo para que aprenda de forma iterativa sobre los datos presentados.

¿Cómo las técnicas de Machine Learning ayudan a explotar los ciberataques de hardware?

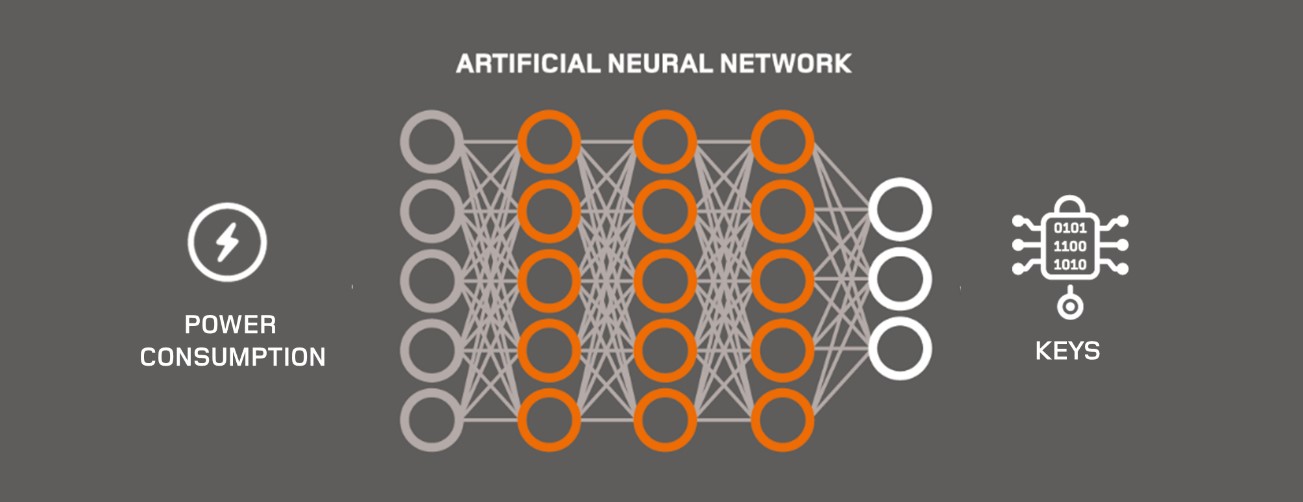

Las técnicas de Machine Learning se pueden aplicar tanto a los ataques de inyección de fallos como los de canal lateral para facilitar, mejorar y acelerar la obtención de resultados. En particular, es una herramienta de soporte en los siguientes ámbitos

- Selección automática de características: Los modelos de Machine Learning no requieren una selección detallada de Puntos de Interés (PoI) para conseguir resultados.

- Menor tiempo para pre-procesar la señal:

- Alineación. Se puede entrar una Red Neuronal Convolucional (CNN en inglés) con trazas desalineadas.

- Filtrado. No hay necesidad de filtrar la señal para mejorar el SNR antes del análisis. La red neuronal realiza internamente los filtros necesarios para clasificar las trazas.

- Elusión de contramedidas clásicas para canal lateral

- Ofuscación: Las redes neuronales pueden combinar información proveniente de más de una localización temporal, lo que permite ataques de mayor orden, y por lo tanto, traspasar las contramedidas basadas en la ofuscación.

- Shuffling: Se puede entrar una red neuronal para obtener multiples punto de interés objetivo, eludiendo así las contramedidas de shuffling.

- Retrasos aleatorios: Las CNN son capaces de extraer información incluso si la localización temporal cambia.

- Selección automática de parámetros para inyección de fallos: Es posible usar el Machine Learning para automatizar los parámetros del Fault Injection, y con ello, reducir el tiempo necesario para realizar el ataque.

En resumen, las técnicas de Machine Learning facilitan y abren nuevas vías de ataque y, por lo tanto, deben considerarse a la hora de evaluar las amenazas.

Applus+ Laboratories, expertos en hackeo para identificar y prevenir las vulnerabilidades en ciberseguridad

Los laboratorios de IT de Applus+ colaboran con los fabricantes de chips y hardware evaluando la seguridad de sus productos frente a las técnicas de ataque más avanzadas, como Fault Injection o Side Channel con apoyo de técnicas de Machine Learning. Nuestros expertos trabajan con los desarrolladores desde la concepción del producto mediante ensayos y evaluaciones de seguridad.