EU Cyber Resilience Act (CRA)

Ley de Ciberresiliencia: La guía esencial

El Reglamento de Ciberresiliencia (CRA) es una normativa de la Unión Europea destinada a garantizar un nivel adecuado de ciberseguridad para los productos con elementos digitales comercializados en el mercado de la UE, en función de su criticidad. Su objetivo principal es mejorar la postura general de ciberseguridad incorporando la seguridad durante todo el ciclo de vida del producto con elementos digitales, desde el diseño y desarrollo hasta el soporte posterior a la comercialización.

¿Por qué todo el mundo habla del impacto del CRA?

Para los fabricantes, el CRA representa un cambio significativo en las expectativas regulatorias, estableciendo responsabilidades claras para ofrecer productos seguros por defecto y gestionar eficazmente las vulnerabilidades a lo largo del tiempo. Comprender y cumplir con el CRA es esencial no solo para el acceso legal al mercado, sino también para mantener la confianza del cliente, evitar sanciones y seguir siendo competitivo en un mercado cada vez más consciente de la seguridad.

¿Qué significa “poner un producto en el mercado de la Unión”?

Se define como “poner un producto a disposición en el mercado de la Unión por primera vez con vistas a su distribución o uso dentro de la Unión, ya sea a título oneroso o gratuito e independientemente de la técnica de venta”.

Según la Guía Azul, es importante destacar que un nuevo lote de un producto existente deberá cumplir con los nuevos requisitos incluso si la versión es la misma que antes del plazo.

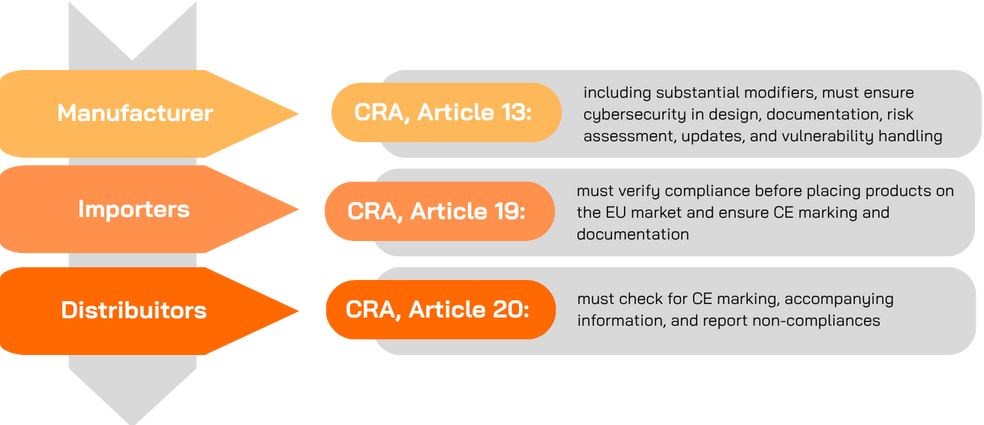

¿Cuáles son las obligaciones legales del CRA y a quién se aplican?

El CRA se aplica a fabricantes, importadores y distribuidores, y las principales obligaciones son:

- Evaluaciones de riesgos de ciberseguridad: Es uno de los primeros pasos para iniciar la evaluación de conformidad relacionada con un producto según el uso previsto.

- Documentación técnica: Proporcionar documentación y expediente técnico, incluyendo la Lista de Materiales de Software (SBOM) o información necesaria sobre el diseño y desarrollo del producto con elementos digitales.

- Seguridad por defecto: Garantizar una configuración segura por defecto y actualizaciones de seguridad periódicas y gratuitas (idealmente automáticas).

- Gestión y divulgación de vulnerabilidades: Establecer mecanismos de coordinación, divulgación y notificación de incidentes.

- Conservación de documentación y datos durante al menos 10 años o el tiempo de soporte.

¿Cuándo entró en vigor el CRA y cuándo se aplican sus requisitos?

-

Las obligaciones de notificación serán exigibles 21 meses después, el 11 de septiembre de 2026.

-

Los requisitos técnicos se aplicarán 15 meses después, por lo que para el 11 de diciembre de 2027 se espera el cumplimiento total del CRA.

- El reglamento entró en vigor el 10 de diciembre de 2024. Le siguió un período transitorio de 36 meses:

¿Qué productos están dentro del alcance del CRA? ¿Existe alguna guía para saber cómo categorizarlos?

El CRA se aplica a “productos con elementos digitales” (PDE), que incluyen tanto hardware como software, así como soluciones asociadas de procesamiento remoto de datos. Para estar cubierto, el uso del producto debe implicar previsiblemente una conexión lógica o física a una red u otro dispositivo.

La categorización de un producto bajo el CRA es el primer paso, ya que determina qué procedimientos de evaluación de conformidad se aplicarán. El Reglamento prevé diferentes niveles de evaluación según si un producto se clasifica en la categoría general por defecto de PDE o en una clase de mayor riesgo (Importante y Crítica).

Consulta en qué categoría se encuentra tu producto en el Anexo III y IV del CRA. Dependiendo de la categoría, se permite la autoevaluación.

Se espera orientación de la Comisión Europea y actos de ejecución para ayudar a fabricantes y proveedores a determinar la categorización correcta. Mientras tanto, la Comisión ha redactado la descripción técnica de las categorías de productos importantes y críticos en el Borrador de Reglamento de Ejecución - Ares (2025) 2037850 y Anexo - Ares(2025)2037850 en la Descripción técnica de productos importantes y críticos con elementos digitales. Ten en cuenta que este documento aún está en discusión.

¿Qué productos o sectores están excluidos?

- Dispositivos médicos y dispositivos médicos de diagnóstico in vitro (Reglamentos (UE) 2017/745 y (UE) 2017/746)

- Vehículos de motor (Reglamento (UE) 2019/2144)

- Productos aeronáuticos certificados (Reglamento (UE) 2018/1139)

- Equipos marinos (Directiva 2014/90/UE)

- Piezas de repuesto idénticas

- Elementos digitales desarrollados exclusivamente para la seguridad nacional

- Ofertas puras de SaaS pueden quedar fuera del alcance

- Software de código abierto no monetizado también puede estar exento.

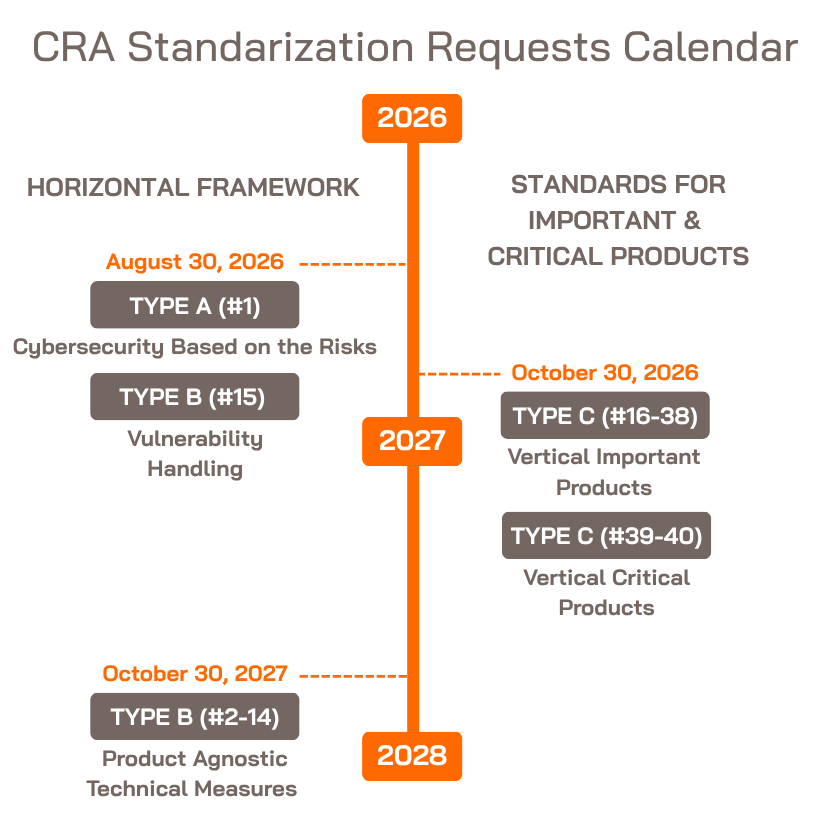

¿Cuál es el estado de la Solicitud de Normalización (SR)? ¡Aún estás a tiempo de contribuir!

Se están elaborando normas para productos Importantes (Clase I y II) y Críticos, y los fabricantes y partes interesadas pueden contribuir. La solicitud de normalización para el CRA en Mandato606 muestra que 41 temas serán cubiertos por diferentes normas, categorizadas en tres tipos:

- Tipo “A”: Evaluaciones de riesgos (Marco horizontal)

- CEN/CENELEC (JTC 13 WG9)

- Tema nº 1 del Mandato606.

- Tipo “B”: Medidas técnicas independientes del producto y gestión de vulnerabilidades (Marco horizontal)

- CEN/CENELEC (JTC 13 WG9)

- Temas nº 2-15 del Mandato606.

- Tipo “C”: Productos Importantes y Críticos

- CEN/CENELEC y ETSI para los temas nº 16-38 del Mandato606.

- CEN/CENELEC para los temas nº 39-40 del Mandato606.

El tipo “A” no otorga presunción de conformidad. Los tipos “A” y “B” sirven como base para definir las normas de “Tipo C”, y estas últimas proporcionarán presunción de conformidad.

¿Hay sanciones por incumplimiento?

- Incumplimiento de los requisitos esenciales: Multas de hasta 15 millones de euros o hasta el 2,5 % de la facturación anual mundial.

- Otros incumplimientos: multas administrativas de hasta 10 millones de euros o hasta el 2 % de la facturación anual mundial.

- Información incorrecta: multas de hasta 5 millones de euros o hasta el 1 % de la facturación anual mundial.

¿Cómo afecta el CRA al software de código abierto?

El CRA incluye una categoría para responsables de código abierto que son aquellos que comercializan o apoyan productos de código abierto. Están obligados a mantener políticas de ciberseguridad, cooperar con las autoridades y apoyar la divulgación responsable de vulnerabilidades. Los proyectos de código abierto no comerciales pueden estar exentos.

Buenas prácticas para la preparación del cumplimiento

- Participa en formaciones y talleres sobre el CRA.

- Verifica y evalúa si tus productos son PDE.

- Comienza la documentación y las evaluaciones de riesgos cuanto antes.

- Diseña productos con la ciberseguridad en mente desde el principio.

- Verifica las obligaciones para fabricantes, importadores y distribuidores.

- Colabora con organismos notificados o prepárate para una evaluación de terceros.

- Mantén documentación técnica y de soporte detallada durante al menos 10 años.

¿Cómo puede ayudarte Applus+ Laboratories?

- Formación y talleres: Sesiones prácticas para aumentar el conocimiento de tu equipo sobre los requisitos del CRA.

- Evaluación de preparación para el CRA y análisis de brechas: Evaluación clara para identificar el nivel actual de cumplimiento.

- Marca Applus+ de Ciberresiliencia: Evaluamos tu producto frente a los requisitos esenciales del CRA.

- Certificación EUCC: Para productos críticos, basada en Common Criteria.